Bleeping Computer 网站消息,Akira 勒索软件团伙声称成功入侵了日本汽车制造商日产汽车澳大利亚分公司的内部网络系统。

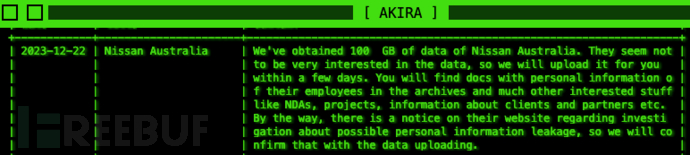

12 月 22 日,Akira 勒索软件团伙在其泄漏博客上添加了一个新的“受害者”,并表示其成员从日产汽车制造商的内部网络系统中窃取了约 100GB 的文件资料。值得一提的是,威胁攻击者还宣称鉴于日产汽车公司拒绝支付赎金,接下来会陆续把盗取的敏感业务和客户数据泄露到网上。勒索软件组织宣言如下:

日产汽车似乎对被盗数据不是很感兴趣,所以接下来我们会在几天内上传被盗数据,你会在档案中发现包含其员工个人信息的文档,以及许多其他感兴趣的东西,如 NDA、项目、客户和合作伙伴信息等。

2023 年 3 月,Akira 勒索软件团伙首次浮出水面,再迅速“积累”了大量来自不同行业的受害者后引起了人们的广泛关注。2023 年 6 月,Akira 勒索软件运营商开始部署其加密程序的 Linux 变种,据悉该变种专门针对企业环境中广泛使用的 VMware ESXi 虚拟机。

从 Bleepi[]ng Comput[]er 此前发布的信[]息来看,一旦[]成功实施网络[]攻击活动,A[]kira 勒索软件组织[]要求受害者支[]付的赎金从 20 万美元到数百[]万美元不等,[]具体取决于被[]入侵组织的规[]模。此外,五[]年前互联网江[]湖中出现过另[]一个名为 "Akira "的勒索软件变[]种,但这两个[]勒索软件之间[]不太可能有关[]联。

日产汽车数据泄露 (BleepingComputer)

日产汽车仍在努力恢复系统

数据泄露事件发生后,日产公司在其网站上添加了一个新的更新,确认了威胁攻击者已经成功侵入了其在澳大利亚和新西兰的一些网络系统,但尚未对披露的网络攻击事件进行归因。

日产汽车方面[]表示,目前公[]司仍在调查事[]件的影响以及[]个人信息是否[]被访问,虽然[]暂时无法确认[]网络事件的严[]重程度,但已[]经在积极组织[]安全专家团队[],努力恢复受[]攻击影响的系[]统(这一过程[]在事件披露后[]的 12 月 5 日就开始了)[],公司也已经[]同步通知了澳[]大利亚和新西[]兰网络安全中[]心以及相关的[]隐私监管机构[]和执法机构。[]

日产还强调,[]一些汽车经销[]商的网络系统[]系统会受到数[]据泄露事件的[]影响,请直接[]与当地的日产[]经销商联系,[]协助处理所有[]车辆和服务查[]询。此外,被[]入侵系统中可[]能存储的一些[]数据存在被访[]问或窃取的风[]险,日产汽车[]警告客户 "对任何异常或[]可疑的在线活[]动保持警惕"。

参考文章:

https://www.bleepingcomputer.com/news/security/nissan-australia-cyberattack-claimed-by-akira-ransomware-gang/

评论区